SNAKE Ransomware : Le Ransomware qui cible vos réseaux d’entreprise

Comme si les administrateurs système et réseaux n’avaient pas assez de problèmes comme ça avec les virus, un nouveau venu pointe le bout de son nez. Il est connu sous le nom de SNAKE et cible les réseaux d’entreprise afin de chiffrer tous les appareils qui y sont connectés.

Les ransomwares qui ciblent les entreprises savent que c’est un gros morceau et qu’il y a de l’argent à se faire vu l’impact économique.

La liste ransomware ciblant les entreprises doucement, mais surement… On parle par exemple de Ryuk , BitPaymer , DoppelPaymer , Sodinokibi , Maze , MegaCortex , LockerGoga et on peut y ajouter maintenant Snake Ransomware.

Comment fonctionne Snake Ransomware ?

Snake Ransomware est assez nouveau, donc nous ne savons pas tout sur lui cependant, ont sait qu’il a été découvert par MalwareHunterTeam la semaine dernière et qu’il a été partagé avec Vitali Kremez pour faire du reverse ingenering et en savoir plus sur l’infection.

Basé sur l’analyse effectuée par Kremez, ce ransomware est écrit en Golang et contient un niveau obfuscation beaucoup plus élevé que celui couramment observé avec ces types d’infections.

« The ransomware contains a level of routine obfuscation not previously and typically seen coupled with the targeted approach, » Kremez, Head of SentinelLabs

« Le ransomware contient un niveau d’obscurcissement de routine jamais vu auparavant et généralement associé à l’approche ciblée », a déclaré Kremez, responsable de SentinelLabs , lors d’une conversation avec BleepingComputer .

Au démarrage, Snake supprimera les Shadow Volume Copies de l’ordinateur, puis tuera de nombreux processus liés aux systèmes SCADA, aux machines virtuelles, aux systèmes de contrôle industriels, aux outils de gestion à distance, aux logiciels de gestion de réseau, etc.

Il procède ensuite au chiffrement des fichiers sur l’appareil, tout en ignorant ceux qui se trouvent dans les dossiers système Windows et divers fichiers système.

La liste des dossiers système ignorés se trouve ci-dessous :

windir

SystemDrive

:\$Recycle.Bin

:\ProgramData

:\Users\All Users

:\Program Files

:\Local Settings

:\Boot

:\System Volume Information

:\Recovery

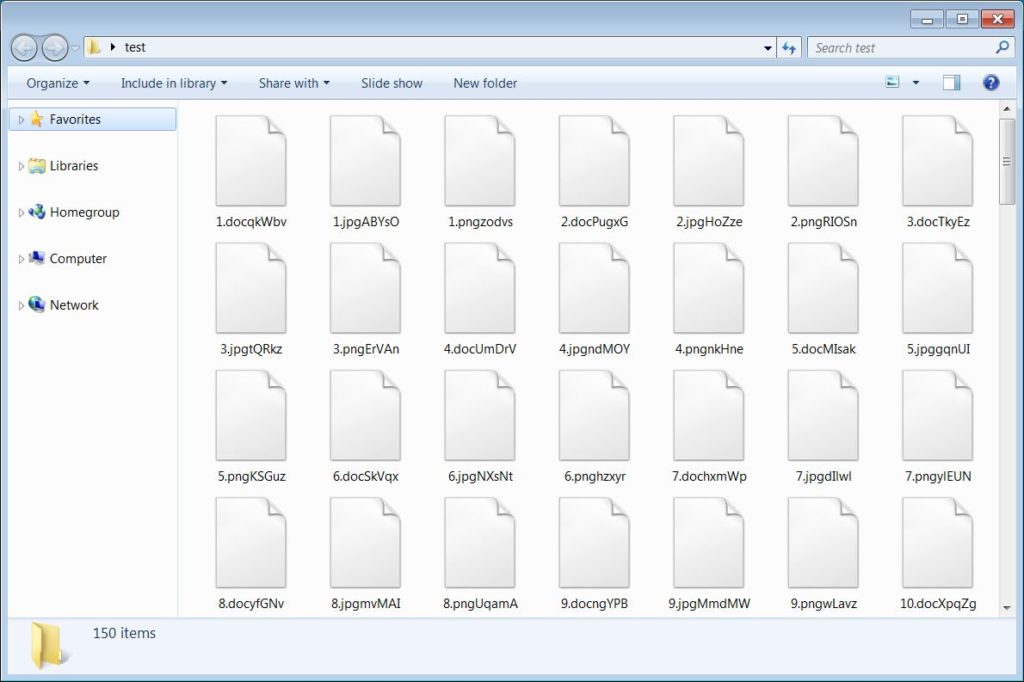

\AppData\Lors du chiffrement d’un fichier, il ajoutera une chaîne de 5 caractères aléatoires à l’extension des fichiers. Par exemple, un fichier nommé monfichier.doc sera chiffré et renommé monfichier.docqkWbv

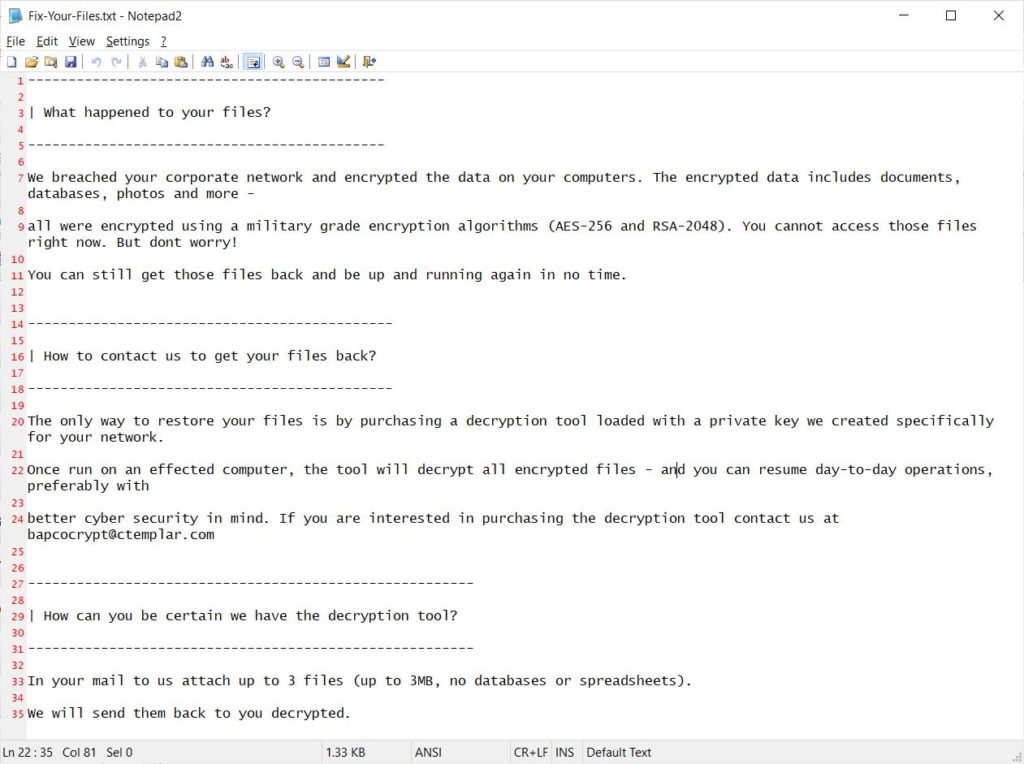

Une fois le chiffrement de l’ordinateur terminé, le ransomware crée une note de rançon dans le dossier C:\ Users\Public\Desktop nommé Fix-Your-Files.txt . Cette note de rançon contient des instructions pour contacter une adresse e-mail répertoriée pour les instructions de paiement. Cette adresse e-mail est actuellement [email protected].

Comme toujours, il est conseillé de ne jamais payer une rançon, car vous ne retrouverez probablement jamais vos données.

Comme vous pouvez le voir dans la langue de la note de rançon, ce ransomware cible spécifiquement l’ensemble du réseau plutôt que les postes de travail individuels. Ils indiquent en outre que tout déchiffreur acheté sera destiné au réseau et non aux machines individuelles, mais il est trop tôt pour dire s’ils feront une exception et si ça fonctionne correctement.

Ce ransomware est toujours en cours d’analyse pour les faiblesses et on ne sait pas s’il peut être déchiffré gratuitement.

Annexe

Hash :

e5262db186c97bbe533f0a674b08ecdafa3798ea7bc17c705df526419c168b60

Texte du Ransomware :

--------------------------------------------

| What happened to your files?

--------------------------------------------

We breached your corporate network and encrypted the data on your computers. The encrypted data includes documents, databases, photos and more -

all were encrypted using a military grade encryption algorithms (AES-256 and RSA-2048). You cannot access those files right now. But dont worry!

You can still get those files back and be up and running again in no time.

---------------------------------------------

| How to contact us to get your files back?

---------------------------------------------

The only way to restore your files is by purchasing a decryption tool loaded with a private key we created specifically for your network.

Once run on an effected computer, the tool will decrypt all encrypted files - and you can resume day-to-day operations, preferably with

better cyber security in mind. If you are interested in purchasing the decryption tool contact us at [email protected]

-------------------------------------------------------

| How can you be certain we have the decryption tool?

-------------------------------------------------------

In your mail to us attach up to 3 files (up to 3MB, no databases or spreadsheets).

We will send them back to you decrypted.Fichiers associés :

Fix-Your-Files.txt