Un Ransomware qui utilise le Wake-on-Lan pour chiffrer les appareils hors ligne : Ryuk Ransomware

Les ransomwares ne s’arrêtent jamais d’évoluer. Cette fois c’est Ryuk Ransomware qui utilise la fonction Wake-on-Lan pour allumer les appareils hors tension sur un réseau compromis pour avoir plus de chance de les chiffrer.

Le Wake-on-Lan est une fonctionnalité matérielle qui permet de réveiller ou d’allumer un appareil hors tension en lui envoyant un paquet réseau spécial. Ceci est utile pour les administrateurs qui peuvent avoir besoin d’envoyer des mises à jour sur un ordinateur ou d’effectuer des tâches planifiées lorsqu’il est hors tension.

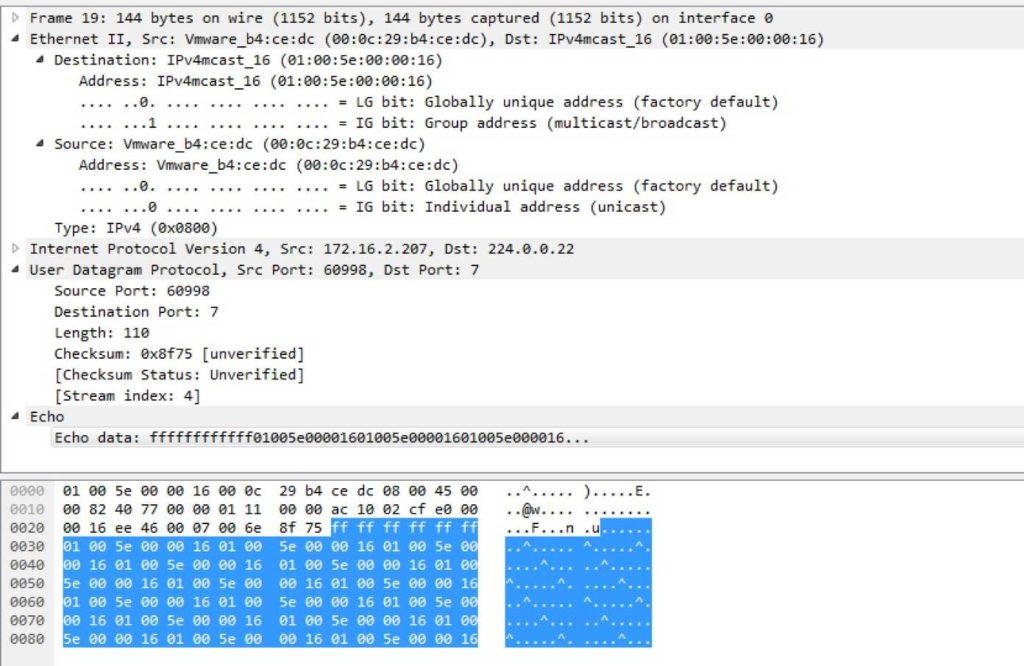

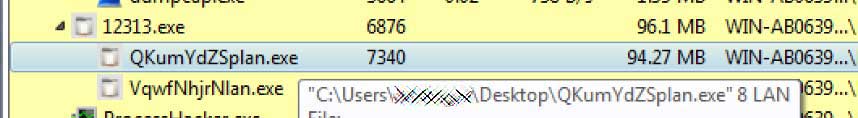

Selon une analyse récente du Ryuk Ransomware par le chef de SentinelLabs Vitali Kremez , lorsque le malware est exécuté, il génère des sous-processus avec l’argument «8 LAN».

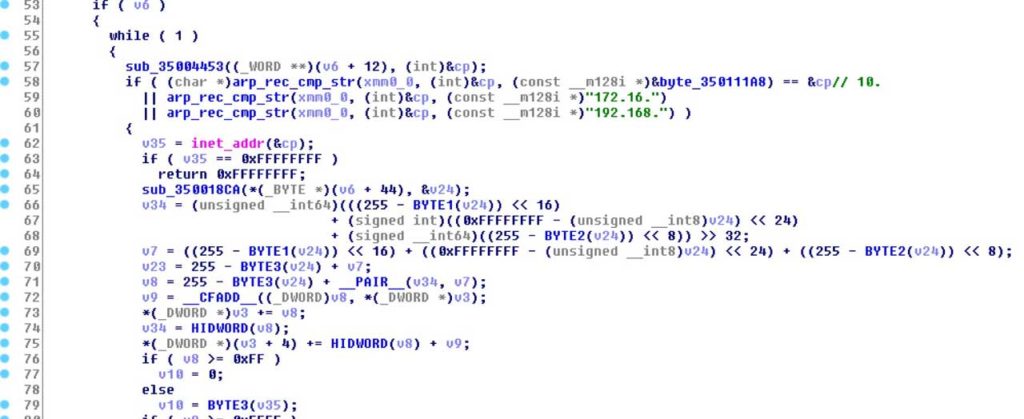

Lorsque cet argument est utilisé, Ryuk analysera la table ARP de l’appareil, qui est la liste des adresses IP connues sur le réseau et leurs adresses mac associées, il vérifiera également si les entrées font partie des sous-réseaux d’adresse IP privés de « 10. », «172.16» et «192.168».

Si l’entrée ARP fait partie de l’un de ces réseaux, Ryuk enverra un paquet Wake-on-Lan (WoL) à l’adresse MAC de l’appareil pour le mettre sous tension. Cette requête WoL se présente sous la forme d’un «paquet magique» contenant «FF FF FF FF FF FF FF FF».

Si la demande WoL réussi, Ryuk tentera alors de monter le partage administratif C $ du périphérique distant.

Et si le partage peut être créé, alors Ryuk chiffrera également le lecteur de cet ordinateur distant.

Kremez a déclaré que cette évolution des tactiques de Ryuk permet une meilleure portée dans un réseau compromis à partir d’un seul appareil et montre la compétence du virus Ryuk à traverser un réseau d’entreprise.

Pour atténuer cette nouvelle fonctionnalité, les administrateurs doivent autoriser uniquement les paquets Wake-on-Lan à partir de périphériques administratifs et de postes de travail.

Cela permettrait aux administrateurs de bénéficier de cette fonctionnalité tout en ajoutant une sécurité.

Par contre, cela n’aidera pas si un poste de travail avec les droits administrateurs est compromis, ce qui se produit assez souvent lors d’attaques ciblées de ransomwares.

Vous pouvez également trouver ici une analysé de CrowdStrike ici.